При использовании прокси-сервера всегда есть желание увидеть эффективность его использования, проанализировать проходящий трафик. Простым и наглядным анализатором логов прокси-сервера SQUID является SARG.

ОБРАТИТЕ ВНИМАНИЕ!

Для работы SARG требуется установленный web-сервер (например, apache2 или lighttpd). Установите его самостоятельно.

Для установки SARG выполним в терминале:

sudo apt-get install sarg

Для настройки SARG откроем файл /etc/sarg/sarg.conf командой в терминале:

sudo nano /etc/sarg/sarg.conf

Найдём строчку:

access_log /var/log/squid/access.log

И исправим её на:

access_log /var/log/squid3/access.log

И там же раскомментируем строки:

#graphs yes

#graph_days_bytes_bar_color orange

Затем находим строку:

#output_dir /var/www/html/squid-reports

Раскомментируем её и исправим на:

output_dir /var/www/squid-reports

А соседнюю строчку:

output_dir /var/lib/sarg

Закомментируем.

Далее ищем строку:

charset Latin1

И меняем её на:

charset UTF-8

Сохраняем изменения в файле нажав <Ctrl> + <o> и выходим нажав <Ctrl> + <x>.

Проверяем работу анализатора выполнив в терминале:

sudo /usr/bin/sarg

В браузере должна открываться страничка SARG по адресу (укажите свой IP-адрес):

http://IP_Вашего_сервера/squid-reports

По-умолчанию анализатор SARG создаст отчёт за весь доступный период (при больших объёмах лог-файлов - это может занять некоторое время). Чтобы не запускать SARG каждый раз вручную и сделать разбивку на ежедневные, еженедельные и ежемесячные отчёты - выполним следующее. Откроем на редактирование файл /etc/sarg/sarg-reports.conf командой в терминале:

sudo nano /etc/sarg/sarg-reports.conf

Найдём строку:

LOGOLINK="http://$(hostname)/"

И исправим её на:

LOGOLINK="http://$(hostname)/squid-reports"

Там же можно задать ссылку на свой логотип (параметр LOGOIMG). При этом имейте ввиду, что изображение логотипа должно находиться в пределах корневой папки веб-сервера (/var/www) и пути указываются относительно корня веб-сервера, а не файловой системы.

Теперь внесем расписание формирования отчётов в CRON. Для этого выполним в терминале:

sudo crontab -e

Переходим в конец открывшегося файла:

И дописываем строки:

00,15,30,45 * * * * /usr/sbin/sarg-reports today

00 22 * * * /usr/sbin/sarg-reports daily

30 22 * * 0 /usr/sbin/sarg-reports weekly

30 23 1 * * /usr/sbin/sarg-reports monthly

В зависимости от заданного по-умолчанию редактора для crontab сохраняем файл:

- если редактор nano - нажав <Ctrl> + <o> и выходим нажав <Ctrl> + <x>.

- если редактор mcedit - нажав <F2> и выходим нажав <ESC> и затем <0>.

После чего перезапускаем CRON командой в терминале:

sudo service cron restart

На этом настройка закончена.

ОБРАТИТЕ ВНИМАНИЕ!

Для работы SARG требуется установленный web-сервер (например, apache2 или lighttpd). Установите его самостоятельно.

Для установки SARG выполним в терминале:

sudo apt-get install sarg

Для настройки SARG откроем файл /etc/sarg/sarg.conf командой в терминале:

sudo nano /etc/sarg/sarg.conf

Найдём строчку:

access_log /var/log/squid/access.log

И исправим её на:

access_log /var/log/squid3/access.log

И там же раскомментируем строки:

#graphs yes

#graph_days_bytes_bar_color orange

Затем находим строку:

#output_dir /var/www/html/squid-reports

Раскомментируем её и исправим на:

output_dir /var/www/squid-reports

А соседнюю строчку:

output_dir /var/lib/sarg

Закомментируем.

Далее ищем строку:

charset Latin1

И меняем её на:

charset UTF-8

Сохраняем изменения в файле нажав <Ctrl> + <o> и выходим нажав <Ctrl> + <x>.

Проверяем работу анализатора выполнив в терминале:

sudo /usr/bin/sarg

В браузере должна открываться страничка SARG по адресу (укажите свой IP-адрес):

http://IP_Вашего_сервера/squid-reports

По-умолчанию анализатор SARG создаст отчёт за весь доступный период (при больших объёмах лог-файлов - это может занять некоторое время). Чтобы не запускать SARG каждый раз вручную и сделать разбивку на ежедневные, еженедельные и ежемесячные отчёты - выполним следующее. Откроем на редактирование файл /etc/sarg/sarg-reports.conf командой в терминале:

sudo nano /etc/sarg/sarg-reports.conf

Найдём строку:

LOGOLINK="http://$(hostname)/"

И исправим её на:

LOGOLINK="http://$(hostname)/squid-reports"

Там же можно задать ссылку на свой логотип (параметр LOGOIMG). При этом имейте ввиду, что изображение логотипа должно находиться в пределах корневой папки веб-сервера (/var/www) и пути указываются относительно корня веб-сервера, а не файловой системы.

Теперь внесем расписание формирования отчётов в CRON. Для этого выполним в терминале:

sudo crontab -e

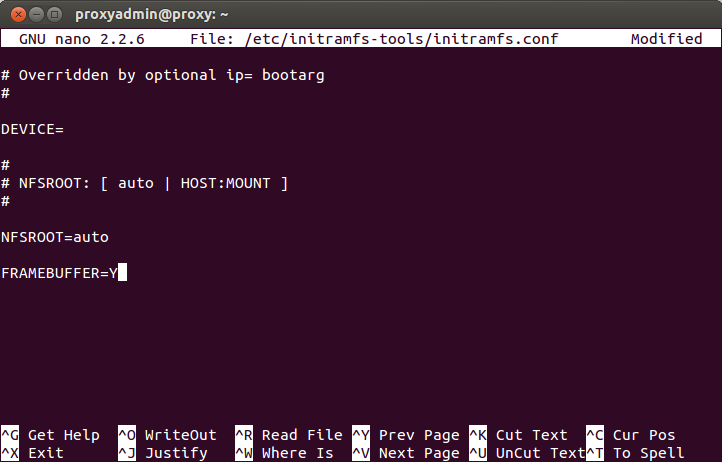

Переходим в конец открывшегося файла:

И дописываем строки:

00,15,30,45 * * * * /usr/sbin/sarg-reports today

00 22 * * * /usr/sbin/sarg-reports daily

30 22 * * 0 /usr/sbin/sarg-reports weekly

30 23 1 * * /usr/sbin/sarg-reports monthly

В зависимости от заданного по-умолчанию редактора для crontab сохраняем файл:

- если редактор nano - нажав <Ctrl> + <o> и выходим нажав <Ctrl> + <x>.

- если редактор mcedit - нажав <F2> и выходим нажав <ESC> и затем <0>.

После чего перезапускаем CRON командой в терминале:

sudo service cron restart

На этом настройка закончена.